Yritysten tietoturva, osa 1 - Miksei tietoturvaan voi sijoittaa kuten matalaan hiiliriskiin?

Suojautuminen ja suojausten testaaminen

Yritysten tietoturva, osa 4 - Suojautuminen ja suojausten testaaminen

Kun uhkat on tunnistettu, palomuurit paikallaan ja tietoturvaa valvoo SOC, yritystä alkaa kiinnostaa, että onhan kaikilta tietoturvauhkilta varmasti suojauduttu. Entä mistä tietää, ovatko suojaukset tarpeeksi hyviä ja kattavia? Tässä yritysten tietoturvaa käsittelevässä blogissa perehdytään kattaviin suojauksiin ja suojausten testaamiseen.

Suojaukset voivat olla estäviä, tunnistavia tai korjaavia

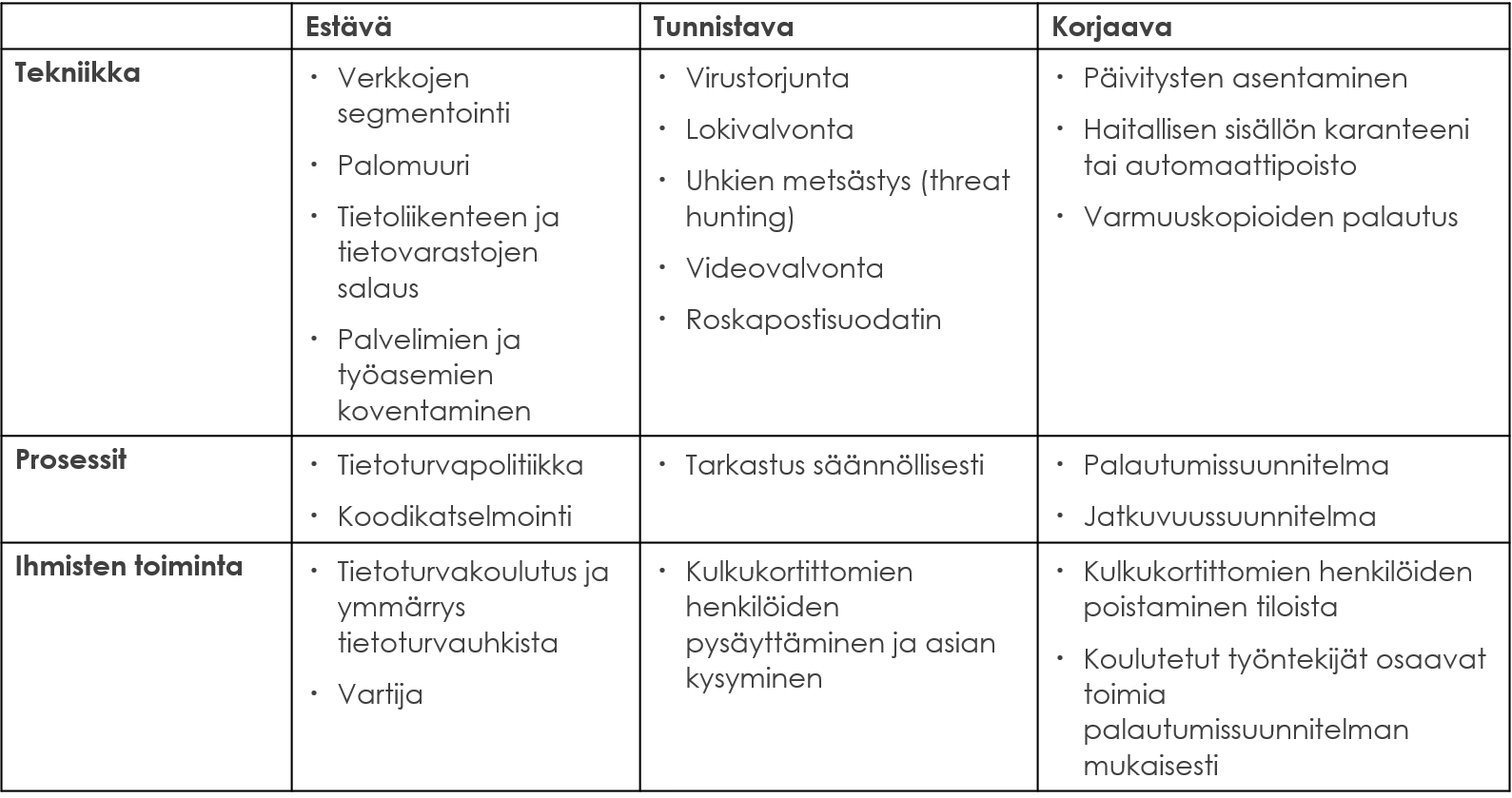

Tietoturvauhkilta suojautumisen keinot voidaan jakaa kolmeen pääkategoriaan:

- Estäviin (preventive) toimenpiteisiin

- Tunnistaviin (detective) toimenpiteisiin

- Korjaaviin (corrective) toimenpiteisiin.

Koska hyökkäysten torjuminen sataprosenttisesti ei ole realistista - nollapäivähaavoittuvuuksia voi löytyä tai nokkela sosiaalinen manipuloija voi höynäyttää työntekijän päästämään kyberrikollisen verkkoon - kannattaa panostaa myös tunnistaviin ja korjaaviin toimenpiteisiin.

Lisäksi suojatoimet kannattaa valita yrityksen uhkien ja riskien mukaan, joiden tunnistamista ja arviointia on käsitelty aiemmissa tämän blogisarjan osissa. Tietoturvaa ei tarvitse vetää överiksi. Esimerkiksi tiedon salaaminen ei ole välttämättä käytännöllinen suojauskeino, jos uhkana on lähinnä tiedon muokkaaminen luvatta. Tällöin eheystarkistus tai tiedon digitaalinen allekirjoitus voi olla hyödyllisempi vaihtoehto.

Estäviä teknisiä suojatoimenpiteitä ovat mm. verkkojen segmentointi, palomuurit, tietoliikenteen ja tallennusvälineiden salaus ja päätelaitteiden ja palveliminen koventaminen. Myös prosessit, kuten tietoturvapolitiikka tai koodikatselmointi, ovat estäviä toimenpiteitä. Ihmisten toimintaan vaikuttaminen esimerkiksi säännöllisten tietoturvakoulutusten muodossa on erittäin toimiva estävä suojatoimenpide.

Tunnistavia suojatoimenpiteitä ovat esimerkiksi virustorjunta, lokivalvonta, roskapostien suodatus, tunkeutumisenhavaitsemisjärjestelmät (IDS) ja uhkien metsästys (threat hunting). Kun työntekijä bongaa työtiloissa kulkukortittoman henkilön ja kysyy millä asioilla hän liikkuu, on kyseessä tunnistava toimenpide.

Tunnistavien toimenpiteiden onnistuminen mahdollistaa, että korjaavat toimenpiteet voidaan aloittaa mahdollisimman ajoissa. Tällöin voidaan pienentää hyökkäyksen aiheuttamia vahinkoja tai ehkä jopa torjua hyökkäys kokonaan. Korjaavia toimenpiteitä ovat mm. haittaohjelmien automaattinen karanteeni tai poisto, tunkeutumisenestojärjestelmät (IPS), tietoturvapäivitysten asentaminen sekä jatkuvuus- ja palautumissuunnitelmat.

Kuten ylläolevasta listasta voi päätellä, suojakeinot voivat liittyä niin

- tekniikkaan,

- prosesseihin, kuin

- ihmisten toimintaankin.

Monikerroksisessa puolustuksessa yhdistetään useantyyppisiä eri suojauskeinoja.

Esimerkkejä erityyppisistä suojautumiskeinoista tietoturvauhkia vastaan.

Testaa myös prosessit ja ihmisten toiminta poikkeamatilanteessa

Koska suojaukset voivat olla niin teknisiä, prosesseja kuin liittyä ihmisten oikeanlaiseen toimintaankin, kannattaa myös testata kaikkia näitä osa-alueita. Tähän on useita erilaisia vaihtoehtoja.

Tekninen tietoturvatestaus

Tekninen tietoturvatestaus mittaa palvelun, sovelluksen tai IT-järjestelmän teknisten tietoturvakontrollien toimivuutta ja kartoittaa, onko järjestelmän komponenteissa tai toimintalogiikassa haavoittuvuuksia. Teknisessä tietoturvatarkastuksessa tutkitaan yhtä tai useampaa seuraavista osa-alueista:

- asiakassovellukset, esimerkiksi web-käyttöliittymät ja mobiilisovellukset.

- palvelinsovellukset ja tietokannat

- palvelinalustat

- tietoliikenne

- hallintarajapinnat ja liitynnät muihin järjestelmiin

- tietojenkäsittely-ympäristö (esimerkiksi pilvialusta) ja arkkitehtuuri.

Tyypillisesti teknisessä tietoturvatarkastuksessa järjestelmää arvioidaan ennalta määritettyjen standardien tai tietoturvakriteerien, kuten kuten Application Security Verification Standardin (ASVS) , Mobile Application Security Verification Standardin (MASVS) ,OWASP Top 10:n, tai muiden alan parhaiden käytäntöjen ja koventamisohjeiden perusteella.

Red teaming

Red team -hyökkäystestaus kartoittaa, kuinka hyvin ihmiset, tekniset suojaukset ja prosessit toimivat yhdessä kohdistetun hyökkäyksen aikana. Red teaming -harjoitukseen voi kuulua esimerkiksi yrityksestä löytyvien tietojen ja hyökkäyspinta-alan kartoitusta avoimista tietolähteistä, tietojärjestelmien murtotestausta, yrityksen toimitiloihin pääsyn testausta ja työntekijöiden reagointia kalasteluviesteihin tai sosiaaliseen manipulointiin. Voit lukea red teaming -harjoituksista blogistamme.

Havainnointi- ja valvontakyvyn testaus

Etenkin tekninen testaus keskittyy usein vain estävien suojakeinojen koestamiseen. Lisäksi kannattaa testata miten hyvin lokivalvonta ja uhkien tunnistus- ja reagointijärjestelmät tunnistavat simuloituja hyökkäyksiä, jotta voidaan arvioida havaitsemis- ja valvontakykyä ja mahdollisia sokeita pisteitä oikeiden hyökkäysten tapauksessa. Lisäksi SOC ja muut havaintoja käsittelevät asiantuntijat saavat arvokasta harjoitusta tapahtumien käsittelystä ja poikkeamiin reagoimisesta.

Tietoturvakoulutus

Ei riitä, että firmalla on noheva tietoturvapäällikkö ja että tietosuojavastaava on valittu. Valtaosa yritystä koskevista tietoturvauhkista kohdistuu työntekijöihin esimerkiksi tietojenkalasteluviestin tai LinkedInissä lähestyvän sosiaalisen manipuloijan. Siksi kannattaa kouluttaa työntekijöitä ja kertoa ajankohtaisista kyberuhkista yrityksen sisäisissä viestintävälineissä. Tätä varten kannattaa miettiä yrityksen työkalujen, toimialan ja työtehtävien mukaan, millaisia huijausyrityksiä tai muita tietoturvauhkia työntekijät voisivat kohdata. Pelkkien uhkakuvien maalailujen sijaan koulutuksissa on tärkeää kertoa, miksi uhka on merkityksellinen ja miten työntekijä voi itse vaikuttaa.

Kyberharjoittelu

On myös hyödyllistä testata, miten hyvin korjaavat toimenpiteet prosessit, kuten palautumis- ja jatkuvuussuunnitelmat tai varmuuskopioiden palautus, toiimivat tositilanteessa. Usein myös viestintä, tiedon jakaminen ja toimenpiteiden kirjaaminen tapahtumalokiin vaativat harjoittelua.

Kyberharjoitus voi olla esimerkiksi lyhyt työpaja prosessin vaiheiden tarkasteluun, toiminnallinen harjoitus jossa harjoitellaan päätöksentekoa ja viestintää simuloidussa tietoturvapoikkeamatilanteessa kuten kiristyshaittaohjelmahyökkäyksessä, tai usean päivänen tekninen harjoitus jossa puolustaudutaan toisten pelaajien toteuttamia kyberhyökkäyksiä vastaan. Lisää esimerkkejä kyberharjoituksista voit lukea blogistamme ja palvelusivuiltamme.

Suojautuminen ja suojauskyvyn testaaminen on jatkuvaa toimintaa

Tietoturvauhkat voivat muuttua ajan myötä ja käytetyistä tuotteista voi löytyä uusia haavoittuvuuksia. Siksi tietojärjestelmien turvallisuutta ja suojakeinojen toimivuutta kannattaa testata säännöllisesti, jotta et esimerkiksi maksa turhaan suojauskyvyltään vähäpätöisestä teknologiasta.

Lisäksi harjoitus tekee mestarin, joten työntekijöiden koulutuksesta ja kyberharjoittelusta kannattaa tehdä jatkuvaa.

Tämä blogi on osa yritysten tietoturvaa ja tietoturvatietoisuutta käsittelevää blogisarjaa. Sarjan edellisessä osassa käsiteltiin riskejä ja vastuita. Sarjan seuraavassa osassa pohditaan, mitä startupien kannattaa maksaa tietoturvasta.