Laita läppäri horrokseen ja sähköpostiväärennöksille stoppi

Suosittu uhkatietoaiheinen webinaarimme sai jatkoa 14.5., kun etäkahveja kyberturvallisuuden kera olivat tarjoilemassa Nixun rautaiset asiantuntijat Antti Kurittu, digitaalisen forensiikan ja tietoturvapoikkeamanhallinnan tiiminvetäjä, ja Juha Leivo, johtava tietoturvakonsultti. Tällä kertaa framilla oli tuore Thunderspy-hyökkäys. Lisäksi keskusteltiin, miten voi suojautua sähköpostiväärennöksiltä.

Thunderspy iskee, pitääkö olla huolissaan?

Nykyään haavoittuvuuksille on tapana keksiä iskevä nimi ja logo – näin pääsee uutisiin, varsinkin, jos itse haavoittuvuus on tarpeeksi vakava. Viimeisin tällainen tapaus on Thunderspy-hyökkäys, joka mahdollistaa Thunderboltin suojamekanismien kiertämisen ja antaa suoran pääsyn laitteen muistiin. Hyökkäys vaatii fyysisen pääsyn koneelle ja usein myös koneen kuorien irrottamisen. Hyökkäyksessä Thunderbolt-piirisarjan ohjelmisto ylikirjoitetaan versiolla, jossa suojausmekanismit on ohitettu.

Ars Technican mukaan hyökkäys onnistuu noin 600 dollarin laitteistolla, mikä on sinänsä halpa hinta kohdistetussa hyökkäyksessä. Tavallisen käyttäjän ei kuitenkaan kannata huolestua Thunderspystä – on myös paljon helpompia ja todennäköisempiä tapoja, joilla vahtimatta jääneestä läppäristä voidaan kaivaa luvatta tietoja.

Tämä johdattelikin Antin ja Juhan keskustelemaan kovalevysalauksen tärkeydestä, hotellihuoneiden kassakaappien turvallisuusheikkouksista ja siitä, miksi tietokoneiden horrostila (hibernate) on turvallisempi kuin lepotila (sleep). Tämä johtuu siitä, että lepotilassa tietoa säilytetään edelleen koneen RAM-muistissa, josta näppärä hyökkääjä voi käydä kaivamassa esimerkiksi salausavaimia ja muuta luottamuksellista tietoa.

Pelkkä SPF ei suojaa väärennetyiltä sähköposteilta

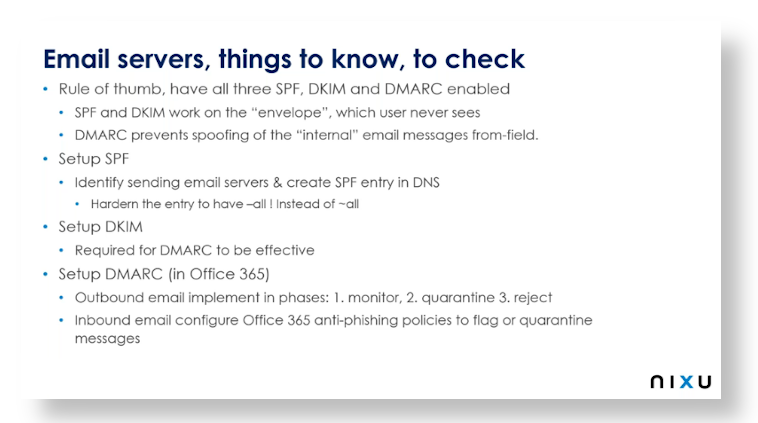

Webinaarissa käsiteltiin myös tuoretta tapausta, jossa päänvaivaa aiheutti huijaussähköpostin perilletulo siitä huolimatta, että sähköpostiväärennöksiä estävä Sender Policy Framework (SPF) oli otettu käyttöön. Asian ymmärtämiseksi kannattaa tutkia sähköpostin rakennetta. Sähköposti rakentuu ”kirjeestä” ja ”kuoresta”. Kirjeessä on lähettäjän ja vastaanottajan osoitteet ja itse viesti. Tämä lisäksi viestiin lisätään kuori, kun sähköposti lähetetään palvelimelta toiselle. Myös kuoressa on lähettäjän ja vastaanottajan osoitteet. On hyvä tiedostaa, että SPF tarkistaa vain sähköpostin kuoren lähettäjän osoitteen. Tämän lisäksi sähköpostin lähettäjä määritellään myös varsinaisen viestin sisällössä. Siksi väärennöksiltä suojautumiseen tarvitaan kaksi muutakin sähköpostin suojausmekanismia, Domain-based Message Authentication Reporting & Conformance (DMARC),) ja Domain Keys Identified Mail (DKIM). Tämän lisäksi organisaation tulee määrittää, mitä epäilyttävältä vaikuttaville viesteille tehdään: laitetaanko ne karanteeniin, merkitetäänkö ne roskapostiksi vai näytetäänkö ne käyttäjille.

Katso koko webinaaritallenne jälkikäteen

Antti ja Juha keskustelivat myös koronavirustartuntoja jäljittävien sovellusten toteutustekniikoista ja millaisia ongelmia niiden käyttöön voi liittyä. Voit katsoa tästä koko webinaaritallenteen.

Katso myös tulevat kyberaamukahvimme ja ilmoittaudu mukaan:

- 20.5.2020 Red teaming -hyökkäystestaus

- 28.5.2020 Deploying DevSecOps (englanninkielinen)

Haluatko pysyä kärryillä kyberturvallisuuden uusista tuulista? Tilaa Nixun uutiskirje.