Oletko tietoturvajohtaja, joka hukkuu Exceleihin?

Vuoden alussa on taas aika analysoida organisaation eri toimintojen laatimien riskiraporttien tulokset. Mutta kuinka saada lukuisiin erillisiin Excel-asiakirjoihin dokumentoidut riskitiedot edes jonkinlaiseen järjestykseen? Entä miten sekalaisista asiakirjoista saa muodostettua kokonaiskuvan organisaation riskeistä? Mistä tulosten purku kannattaisi aloittaa ja mikä olisi sopivin tapa esittää yhteenveto? Jos kuulostaa tutulta, on se selkeä merkki siitä, että toiminta on kasvanut sellaisiin mittoihin, ettei pelkkä Excel enää riitä. Organisaation riskikuvan muodostamiseksi tarvitaan tässä tapauksessa sopivampaa ratkaisua.

Tietyissä riskianalyyseissä sopivat Excel-mallit ovat sen verran käteviä, että kestänee oman aikansa, ennen kuin tietoturvahallinto on valmis luopumaan luottotyökalustaan. Todelliset haasteet ilmenevät vasta, kun on muodostettava kokonaiskuva organisaation riskeistä, varsinkin jos kyseessä on suuri ja monimutkainen organisaatio.

Riskianalyysin yhteydessä herää usein seuraavanlaisia kysymyksiä:

- Mitkä ovat organisaation suurimmat riskit?

- Kuinka hallita riskejä ja mitä toimenpiteitä tarvitaan? Onko henkilöstön riskitietoisuutta kehitettävä, vai keskitytäänkö teknisiin ratkaisuihin?

- Kuinka tulosraportit pitää muotoilla, jotta päätöksentekijät ja muut kohderyhmät voivat hyödyntää niitä?

Nämä kysymykset koskettavat yhtä lailla yksityistä kuin julkista sektoria ja kaikkia toimialoja maanpuolustuksesta kuljetusteollisuuteen ja rahoitusalasta lääketeollisuuteen ja vähittäiskauppaan. Toimialakohtaisia eroja toki on.

Yksinkertaisin tapa ottaa tilanne haltuun on käyttää sopivaa GRC-työkalua (Governance, Risk, Compliance). Työkalulla voidaan automatisoida riskien seurantaan, raportointiin ja analysointiin liittyviä toimia, kuten avainlukujen, KPI:den (Key Performance Indicator) ja KRI:den (Key Risk Indicator) seuranta. Samaan aikaan riskeille on syytä määrittää omistajat, jotta riskit tulevat käsitellyiksi asianmukaisesti. Riskien hallinta on jatkuvaa työtä, ja työkalun automaattiset työnkulut, muistutukset ja eskalointitoiminnot tukevat organisaation vaatimustenmukaisuus- ja tietoturvatyön johtamista. Tiedon keruu nopeutuu ja virheiden määrä vähenee, kun Exceleitä ei tarvitse lähetellä ja yhdistellä.

Asiakkaat kysyvät Nixulta usein, kuinka hyvin heidän yrityksensä täyttää tietosuoja-asetuksen, NIS-direktiivin, ISO 27000 -standardin sekä muiden tietoturvaa koskevien määräysten ja standardien vaatimukset. Määräysten jatkuvasti lisääntyessä ja vaatimusten muuttuessa myös vaatimustenmukaisuuden hallintaa tarvitaan yhä enemmän. Jos organisaatio ei täytä voimassa olevia määräyksiä, sille voi koitua vakavia seurauksia, kuten taloudellisia sanktioita ja luottamuspula. Suurissa organisaatioissa on merkittävä riski tehdä päätöksiä väärin perustein, jos analyysityön tukena ei ole luotettavaa työkalua. Tällöin on yksinkertaisesti liian vaikeaa tuottaa muilla keinoin laadukasta ja luotettavaa tietoa päätöksenteon pohjaksi.

Suuren organisaation näkökulmasta GRC-työkalun suurimpia hyötyjä ovat luotettavaa päätöksentekoa tukeva, nopea ja yksinkertainen analyysi, liitettyjen työnkulkujen tuoma jäsennelty työskentelytapa sekä tehostunut työprosessi.

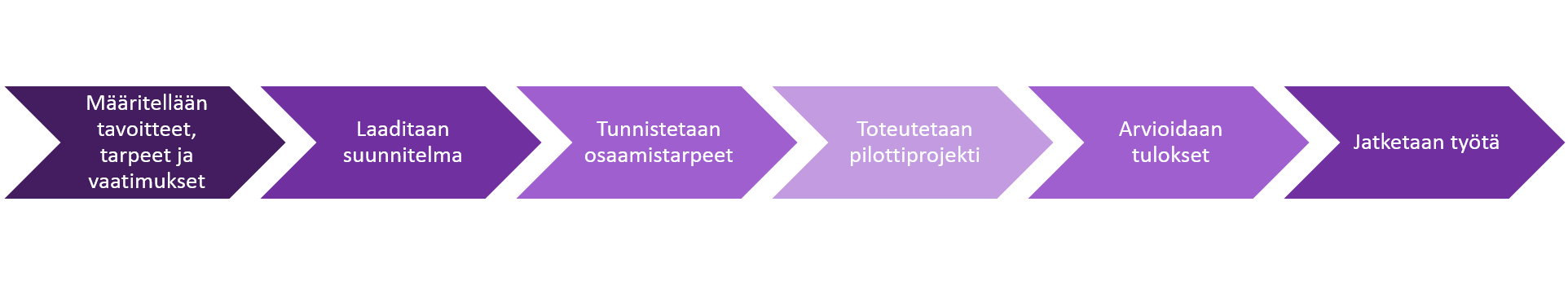

Kaikessa lyhykäisyydessään GRC-työkalun käyttöönotto etenee seuraavasti:

1. Tavoitteiden, tarpeiden ja vaatimusten määrittely: Aluksi määritetään projektin tavoitteet ja selvitetään, mitä organisaatio haluaa GRC-toteutuksella saavuttaa. Lisäksi tunnistetaan yrityksen tarpeet sekä määritetään tarpeiden perusteella GRC-työkalua koskevat vaatimukset.

2. Suunnitelman laatiminen: Seuraavaksi laaditaan GRC-työkalun toteutussuunnitelma. Suunnitelmassa kuvataan, mitkä organisaation osat osallistuvat toteutukseen ja missä aikataulussa eri vaiheet toteutetaan.

3. Osaamistarpeiden tunnistaminen: Kolmannessa vaiheessa kartoitetaan toteutuksessa tarvittavat ja olemassa olevat osaamisresurssit, eli kuinka paljon esimerkiksi tietoturva-, riskianalyysi- ja lakiosaamista tarvitaan.

4. Pilottiprojektin toteutus: Työ aloitetaan vaiheittain, ja se etenee pienin askelin. Jos mahdollista, uutta GRC-työkalua testataan järjestämällä pilottiprojekti.

5. Arviointi: Pilottiprojektin tuloksia arvioidaan ja niiden perusteella tehdään tarvittavat muutokset projektisuunnitelmaan. Tarvittaessa myös tavoitteita voidaan muokata.

6. Työn jatkaminen: Toteutusta jatketaan pilotista saatujen kokemusten perusteella. Toteutus saattaa vaatia useita iterointikertoja sekä hienosäätöä koko projektin ajan.

Kynnys uuden työskentelytavan ja uuden IT-ratkaisun käyttöönottoon voi toisinaan tuntua liian korkealta. Nixulla on laaja ja pitkä kokemus muutosjohtamisesta. Olemme vuosien saatossa auttaneet useita organisaatioita saamaan työntekijänsä omaksumaan uusia, digitaalisia työtapoja. Alkuvaihetta helpottavat kokeneet asiantuntijamme, jotka ovat tukeneet useita organisaatioita siirtymässä Excel-työskentelystä edistyneisiin GRC-työkaluihin. Määritämme toteutuksen aina organisaation lähtötilanteen perusteella, jonka jälkeen itse toteutus etenee vaiheittain. Nixu ei tarjoa GRC-työkaluja, vaan lähtökohtaisesti pyrimme hyödyntämään asiakkaan mahdollisesti jo käytössä olevaa ratkaisua koko organisaation tarpeisiin. Jos asiakkaalla on tarve täysin uudelle GRC-työkalulle, Nixulla on kattava kokemus ohjelmistojen vaatimusmäärittelystä. Markkinoilla on runsaasti erilaisia GRC-työkaluja, kuten ServiceNow, Archer, Bwise, MetricStream ja Rsam. Avoimen lähdekoodin työkaluista mainittakoon Eramba. Esimerkki Nixun tuesta GRC-työkalun käyttöönotossa on luettavissa täältä >>

Jos olet tietoturvajohtaja, joka hukkuu Exceleihin, kannattaa vakavasti harkita GRC-työkalua. Kerromme mielellämme lisää aiheesta, otathan yhteyttä nixu.sales@nixu.com.