Ovatko tietojärjestelmäsi suojattuja? Viisi toimenpidettä joilla selvität tietoturvan nykytilan ja reagoit puutteisiin

Olipa organisaatio iso tai pieni, on sillä tyypillisesti lukuisia tietojärjestelmiä. Ainakin verkkosivut, asiakkuudenhallintajärjestelmä, sähköpostit, laskutusjärjestelmä, tuntikirjaus, sisäinen wiki, kenties myös erilaisia ohjelmistokehitysympäristöjä. Integraatioita ja rajapintoja sisään ja ulos riittää. Osaa järjestelmistä ylläpitää oma IT, osa hankitaan pilvipalveluina usealta toimittajalta. Suojattavana on sekä henkilökunnan ja asiakkaiden tietoja että liikesalaisuuksia. Mistä voi tietää, ovatko tietojärjestelmät varmasti tietoturvallisia? Miten mahdolliset tietoturvapuutteet voi havaita ja korjata?

Listasimme viisi toimenpidettä, joiden avulla selvität tietoturvasi nykytilan, reagoit mahdollisiin puutteisiin ja estät vahinkoja tapahtumasta.

1. Nykytilan selvittäminen

Jos selkeitä tietoturvaprosesseja ei ole tai edellisestä tietoturvatarkastuksesta on aikaa, kannattaa aloittaa tietoturvan ja tietosuojan nykytilan selvittämisellä. Tekninen tietoturvatarkastus yhdistettynä uhkamallinnukseen auttaa löytämään sekä tekniset että prosesseihin liittyvät akuutit haavoittuvuudet sekä tunnistamaan kaikki suojeltavat tiedot.

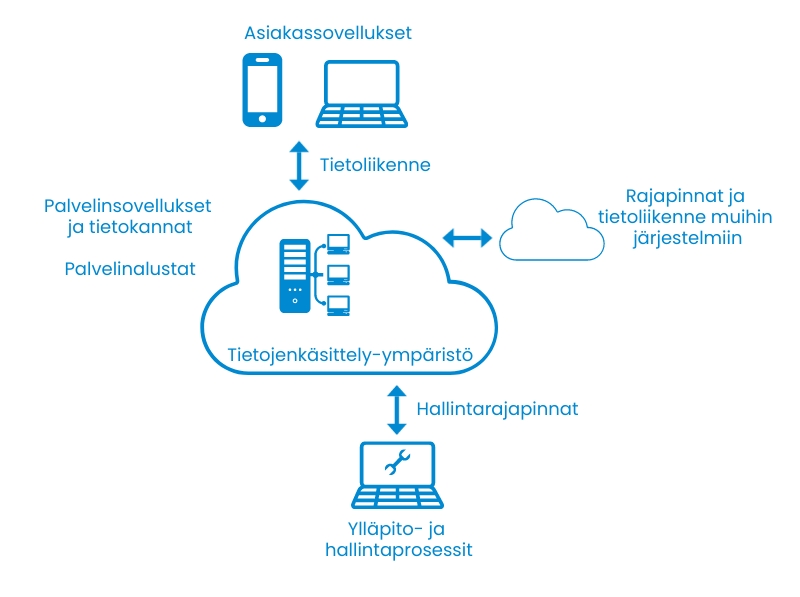

Tekninen tietoturva on kerroksellista: ei riitä, että yksi osa-alue on kunnossa. Vaikka palvelimien käyttöjärjestelmäpäivitykset olisivat ajan tasalla ja verkkoliikennekin suojattua, voi sovellustasolla olla syötteenkäsittelyyn liittyvä haavoittuvuus, joka mahdollistaa esimerkiksi toisen käyttäjän tietoihin pääsemisen. Siksi kattava tietoturvatarkistus tutkii kaikkia näitä osa-alueita:

- Asiakassovellukset, esimerkiksi web-käyttöliittymät ja mobiilisovellukset.

- Palvelinsovellukset ja tietokannat

- Palvelinalustat

- Tietoliikenne

- Hallintarajapinnat ja liitynnät muihin järjestelmiin

- Tietojenkäsittely-ympäristö (esimerkiksi pilvialusta) ja arkkitehtuuri

- Ylläpito- ja hallintaprosessit

Tietoturva ei ole pelkkää tekniikkaa, vaan myös toimintamalleja. Siksi nykytilan kartoitus kannattaa ulottaa myös prosesseihin, kuten esimerkiksi varmuuskopiointiin ja ylläpitokäytäntöihin. Kattavin tilannekuva saadaan, kun tarkastuksessa huomiodaan koko organisaatio ja sen tietoturvakäytäntojen kypsyystaso.

Teknisessä tietoturvatarkastuksessa voidaan huomata myös tietosuojaan liittyviä tietoturvapuutteita, mutta henkilötietoja käsiteltäessä on lisäksi syytä tarkastella tiedon koko elinkaarta: mitä henkilötietoa kerätään ja miksi, miten ja missä sitä käsitellään, kenelle sitä luovutetaan ja milloin tieto lopulta tuhotaan. Silmämääräisesti pseudomisoidulta vaikuttava tieto voi sisältää tiedonmurusia, jotka yhdistettynä toisiin tietolähteisiin yksilöivätkin henkilön. Tietosuojaa koskeva vaikutustenarviointi ja tietosuojan uhkamallinnus auttavat ymmärtämään henkilötiedon käsittelyn nykytilaa.

2. Jatkuva tietoturvatason ylläpito ja parantaminen

Uusia haavoittuvuuksia havaitaan päivittäin ja verkkorikolliset kehittävät niihin automatisoituja hyödyntämistapoja usein nopealla tahdilla. Haavoittuvuus voi myös johtua virheellisistä asetuksista palvelimessa, sovelluksessa tai verkkolaitteissa. On hyvä ymmärtää, että kyberrikolliset etsivät tietoturvaltatasoltaan heikkoja järjestelmiä automaattisilla työkaluilla, joten mikä tahansa organisaatio voi olla rikollisille lupaava kohde. Siksi murtotestaus kerran vuodessa ei riitä – tietoturvapuutteita tulisi kartoittaa jatkuvasti, jotta niihin voidaan reagoida mahdollisimman nopeasti.

Säännöllinen haavoittuvuusskannaus mahdollistaa turvattomien asetusten, puuttuvien tietoturvapäivitysten ja sovellustason haavoittuvuuksien tunnistamisen. Skannaustyökalua tai palvelua valitessa kannattaa huomioida, että skannereita on moneen lähtöön ja eri tuotteissa voi olla päällekkäisiä ominaisuuksia. Valintaan vaikuttaa myös se, oletko ostanut järjestelmäsi tilaustyönä tai palveluna ulkopuolelta vai teetkö myös omaa ohjelmistokehitystä.

Skannaustyökalujen tuottamien raporttien tulkinta ja havaintoihin reagoiminen ovat tärkeässä roolissa. Osan korjaustoimenpiteistä, kuten päivitysten asentamisen tai tarpeettomien käyttäjätunnusten poiston, voi automatisoida, mutta ylläpitäjien ja ohjelmistokehittäjien työpanokselle tulee varata aikaa, jotta riittävää tietoturvatasoa voidaan pitää yllä.

Haavoittuvuuspalkkio-ohjelma (Bug bounty) voi myös olla hyvä vaihtoehto tietoturvaheikkouksien löytämiseksi. Vaikka se ei täysin korvaa perinteisempiä tietoturvatarkastuksia ja tarvitsee tuekseen muita tietoturvan kehitys- ja hallintaprosesseja, se on ketterä ja kustannustehokas tapa saada valkohattuhakkereiden näkemys tietoturvastasi kyberrikollisen silmin.

3. Tietoturvapoikkeamien valvonta

Tietoturvateknologioiden ja hyökkäysstrategioiden kehitys on kilpajuoksua. Uhka ei aina kolkuta ulointa palomuuria, vaan esimerkiksi tietojenkalastelun tai kiristyksen seurauksena tietomurrossa voidaan käyttää jonkun järjestelmän luvallisen käyttäjän pääsyoikeuksia. Älykkäillä valvontaratkaisuilla on mahdollista tunnistaa tietomurron yrityksen merkkejä ja epäilyttävää toimintaa tietoliikenteestä ja lokimerkinnöistä ennakoivasti, jolloin tietomurto voidaan jopa pysäyttää. Lisäksi lokitietojen keräys mahdollistaa tietoturvapoikkeaman tutkimisen jälkikäteen, jolloin juurisyy voidaan korjata ja mahdollinen rikos selvittää.

4. Harjoittelu tietoturvaloukkaustilanteiden varalle

Mistään järjestelmästä ei saa 100% tietoturvallista, sillä uudenlaisia haavoittuvuuksia löytyy jatkuvasti ja inhimillisiä virheitä tapahtuu. Siksi on järkevää varautua poikkeamatilanteisiin ja harjoitella, kuinka tietomurto- tai kyberhyökkäystilanteessa toimitaan: minne ilmoitetaan, miten ja kuka tiedottaa asiasta ja miten tilanteesta palataan normaaliin arkeen. Oikeanlainen toiminta tietomurtotilanteessa rajaa vahinkoja, edistää tapauksen tutkimista ja nopeuttaa poikkeamasta toipumista.

5. Tietoturvaosaamisen ylläpito

Tietoturvallisuus ei ole pelkästään tietoturvapäällikön tai tietohallinnon vastuulla, vaan koko henkilöstö voi vaikuttaa omalla toiminnallaan tärkeiden tietojen pysymiseen turvassa. Tietoturvaosaamista ja ymmärrystä tietoturvauhkilta suojautumisesta kannattaa pitää yllä säännöllisillä koulutuksella, joka räätälöidään organisaatiosi tarpeisiin: sopivatko teille parhaiten säännölliset tietoiskut, simuloidut kalasteluhyökkäykset vai kenties tietosuojaa koodareille -koulutukset? Katso Kyberharjoittelu ja koulutus -sivultamme esimerkkejä siitä, kuinka kyberturvakuukautta voi viettää vuoden ympäri.

Jos epäilet, että organisaatiosi on joutunut tietomurron kohteeksi

Ota yhteyttä organisaatiosi tietoturvallisuudesta vastaavaan tahoon tai Nixuun.

Katso tarkemmat ohjeet ja yhteystiedot täältä.

Jos epäilet joutuneesi tietovuodon kohteeksi, katso neuvoja sivulta tietovuotoapu.fi.

Lisätietoa:

Lisätietoa haavoittuvuusskannereiden ominaisuuksista.

Lisätietoa tietoturvaloukkausten havaitsemisesta, suojautumisesta ja reagoimisesta.

Vinkkejä kyberharjoitusten suunnitteluun ja skenaarioihin.

Lue myös tietosuojadirektiivin (GDPR) edellyttämästä ilmoitusvelvollisuudesta.